Детекцијата на закани и одговор (Threat Detection and Response – TDR) е методологија која им овозможува на тие што ја одигруваат безбедноста да детектираат напади и да ги неутрализираат пред да предизвикаат прекин или да дозволат пробивање. Одиме чекор по чекор – од тоа што е TDR, кои се клучните компоненти и процесот на истражување, до зошто е битна. Во следните написи подетално ќе ги разработиме составните елементи.

Зошто ни треба TDR?

Тимовите за сајбер безбедност имаат тешкотии при идентификацијата, истражувањето и реагирањето на сајбер заканите во оперативните средини, па не можат секогаш тоа да го прават најефикасно и најефективно.

Како што се зголемува бројот на закани, сајбер криминалците стануваат поопасни, применуваат понапредни решенија за избегнување на заштитата и детекцијата. Исто така, тие развиваат алатки кои ги вградуваат во оперативните системи или користат отворени и бесплатни алатки за напади кои им овозможуваат да ги извршат нападите без тоа да го забележи тимот за сајбер безбедност.

Таквите напади често се предводени од луѓе, кои можат да тестираат и да испробуваат различни опции и брзо да тргнат во неочекувани правци ако наидат на пречка. Ловците на закани и аналитичарите ги откриваат тие скриени противници така што бараат сомнителни настани, аномалии и шеми во секојдневните активности и ги истражуваат за да видат дали се малициозни.

Нивните човечки способности се надополнети со автоматизирани паметни технологии за безбедност, вклучувајќи и детекција на закани со помош на вештачка интелигенција. Заедно тие формираат една силна линија на одбрана во безбедносните системи од новите генерации со повеќеслојна заштита. Ловците на закани и аналитичарите не застануваат откако ќе ја откријат заканата, туку работат заедно со колегите да ја ублажат и да ја неутрализираат. Токму тоа е TDR.

Рамката на TDR

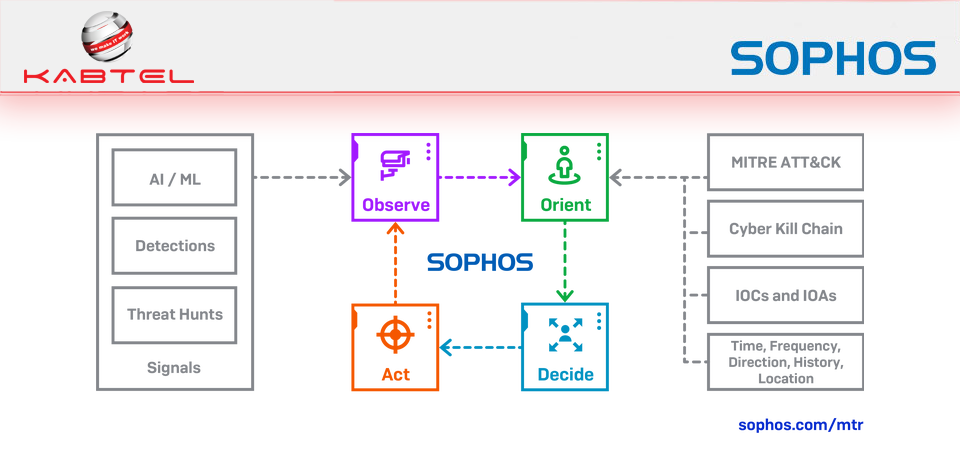

Сајбер безбедноста користи некои воени концепти, а TDR не е исклучок од тоа. На пример, рамката за ловење закани и одговор на Sophos се базира на воен концепт познат како OODA: набљудување, ориентирање, одлучување и дејствување (Observe, Orient, Decide, Act). Оваа рамка им овозможува на ловците на закани и аналитичарите да работат на конзистентен, структуриран начин и ништо да не биде превидено.

Набљудување (Observe): што гледате во податоците?

Ориентирање (Orient): што е контекстот, однесувањето, како се мапира против познати тактики, техники и процедури за напад (TTPs)?

Одлучување (Decide): дали е малициозно, сомнително или бенигно?

Дејствување (Act): олеснување, нутрализирање или повторно влегување во кругот.

При примената на фазите од рамката ловците на закани и аналитичарите создаваат една слика за тоа што се случува во средината, одлучуваат дали нешто е малициозно и што треба да се преземе.

Петте основни компоненти на TDR

Петте основни компоненти на TDR

Има пет основни компоненти на TDR. Ќе ги разгледаме сите подетално.

-

Превенција

Прво и најбитно е да се зајакне одбраната со цел да се спречат напаѓачите да навлезат во мрежата. Ефективната превенција вклучува познавање каде се наоѓаат критичните податочни и компјутерски ресурси (инфраструктурата која овозможува процесирање) на мрежата и осигурување дека се заштитени со компетентни технологии за безбедност кои нудат широк спектар на можности. Битно е да соодветно да се конфигурира технологијата, редовно и навремено да се применуваат надградби и цврсто да се менаџира со пристапот, затоа што така значително ќе се ограничи просторот изложен на напад. Поседувањето моќни технологии за превенција исто така го намалува бројот на закани по безбедноста, кои се генерираат на дневна основа, па дури и на секој час. Кога ќе мора да анализира помалку предупредувања, тимот за безбедност ќе може да ги забележи и да се фокусира на сигналите кои се битни.

-

Колекција на настани, предупредувања и детекции

Податоците се горивото кое го напојува ловењето на закани и анализата. Без соодветниот вид, волуменот и квалитетот на сигналите, тимовите за безбедност ќе имаат тешкотии при идентификацијата на потенцијалните индикатори за напад. Немањето соодветен контекст на податоци ќе го комплицира носењето на одлука на аналитичарот. Без битните метаподатоци кои се поврзани со сигналот, аналитичарот потешко ќе одлучи дали сигналите се малициозни или бенигни. Најчестите методи за собирање и анализирање на податоците за безбедност се следните:

Фокусирање на настани (EVENT-CENTRIC)

Класичен пример на таков пристап е менаџирањето со инциденти и настани (security incident and event management – SIEM). SIEM собира податоци, како податоци за логирање, од различни извори низ мрежата. Потоа операторите со SIEM треба да го разберат контекстот, да одредат што ќе се филтрира, околу што ќе формираат логика на корелација и да се обидат да ги минимизираат и рачно да ги средат податоците, за да не го пренатрупаат тимот за истражување, додека истовремено одржуваат баланс со неоткриените закани.

Фокусирање на настани (THREAT-CENTRIC)

Во овој модел се дава приоритет на сигналите и се користат за програмски да се создадат случаи кои ќе ги анализираат аналитичарите. Понатаму, ловењето на заканите се базира на трендовите и хипотези за нападите. Сигналите се приретизираат врз основа на тоа колку се корисни и изводливи за истражување и треба да ги откријат тактиките, техниките и процедурите на противниците. Сигналите кои најчесто се појавуваат при идентификацијата на активностите на противниците треба да имаат приоритет пред другите. За да се постават критериумите кои сигнали се вредни за истражување, а кои не, се применуваат различни модели за алгоритми и машинско учење со цел да се истражи однесувањето, необработените податоци, векторите на нападите, методоти на нападите итн.

Хибридни (HYBRID)

Ова е комбинација од двата претходни методи. Се базира на брзината за детектирање, истражување и реагирање на податоците од двата извори и врз поткрепување на детекција базирана на закани со соодветни податоци од други извори на настани и телеметрија. Овој пристап најефикасно го користат постарите тимови за безбедност.

Предности на надворешната поддршка како дел од хибридниот модел

Ангажирањето на еден искусен, надворешен тим за безбедност, со цел да помогне во собирањето податоци и детекцијата, им овозможува на домашните тимови постратешки да ги планираат активности. На пример, повеќе време може да трошат на подобрување на превенцијата или намалувањето на просторот за напад, или фокусирање на битни бизнис процеси, апликации, каде што податоците и детекцијата мора да бидат прилагодени и таргетирани. Надворешните тимови, исто така, нудат поширока перспектива поради искуството стекнато во одбраната на различни видови клиенти. Тие ќе имаат повеќе искуство со новите закани и во справувањето со инцидентите на активните противници. Домашните тимови можеби подобро ја знаат својата средина, но нивното искуство на „бојното поле“ е помало.

Битно е да се знае дека предупредувањата не се крај на играта. Честопати не знаете од старт дали некој сигнал е малициозен или бенигнен, а ако е малициозен, каде се наоѓа во секвенцата на настани? Дали го гледате предупредувањето на почетокот или во текот на нападот? Дали нешто се случило пред тој настан или ќе се случи потоа? Мора да се разбере контекстот, пред да се одлучи што и дали ќе се преземе.

-

Давање приоритет на сигналите што се битни

Детекцијата на закани е суштинска компонента во операциите за безбедност, но е само првиот чекор од еден подолг процес кој вклучува валидација, истражување и реагирање, односно неутрализација на закана. Битно е да се преминува глатко од една на друга активност. SIEM и другите слични методи го немаат контекстот кој е потребн за да се носат информирани одлуки за тоа каде да се фокусира вниманието, што резултира со подолго времетраење и дури и пропуштање на битни настани. Со цел да се избегне преоптоварување со податоци и промашување на некои предмети кои треба подетално да се истражат, мора да знаете да ги откриете предупредувањата кои се битни. Тоа е потешко отколку што звучи. Колку повеќе го подобрувате соодносот сигнал-звук со користење комбинација на контекст кој може да го обезбедат само креаторите на настани и автоматизација и вештачка интелигенција, толку ќе бидете поуспешни. Дури и со автоматизацијата тоа не е едноставен процес. На пример, мора да внимавате да не ги филтрирате премногу податоците. Во еден случај со нашиот TDR тим податоци за еден месец и 2 милијарди настани открија само три инциденти со безбедноста после сите филтрирања.

-

Истражување

Кога ќе ги изолирате клучните сигнали, време е да го споредите тоа што сте го изолирале со индустриските рамки и модели за да идете сигурни дека нешто е малициозно или бенигно. Тие рамки се MITRE ATT&CK, глобално достапна база на податоци за познати тактики, техники и процедури на противниции Lockheed Martin’s Cyber Kill Chain моделот, кој ги идентификува клучните чекори кои ги преземаат противниците со цел да ја достигнат својата цел.

Тука треба да ги одговориме следните прашања:

- Каде го детектирате сигналот?

- Тоа ли очекувавте да го најдете?

- Има ли шеми во сигналите кои се повторуваат и се необични?

- Дали податоците се движат во вообичаена насока или до познат уред?

И уште многу други…

Целта е да се разбере не само дали сигналот асоцира на вистински напад, туку во кој дел од секвенцата на нападот се наоѓа. Вие сакате да го блокирате нападот што е можно порано во синзирот на закана. Резултатот на истражувањето треба да ви помогне да одлучите: (1) дали сигналот е познат или потенцијален индикатор за напад и (2) каков ќе биде процесот на нападот. Тоа ќе ви овозможи да направите една хипотеза за проактивното ловење закани низ мрежата: можете да тестирате идеи и претпоставки и да предвидите што можеби ќе се случи наредно, а со тоа да го олесните откривањето и блокирањето на заканата во која било фаза од нападот.

-

Дејствување

Ова е битен чекор. Кога ќе утврдите со што си имате работа, треба да направите две работи кои се еднакво важни. Треба да ги ублажите проблемите кои веќе настанале, а потоа да запаметите дека тоа со што се справувате е само симптом на нападот и допрва треба да ја откриете и да ја неутрализирате вистинската причина. Првото мора да го направите без да си ја намалите способноста да го направите вториот чекор.

Понекогаш ќе биде доволно да се стави некоја машина во карантин или да се исклучи од мрежата, но некогаш тимот за безбедност ќе мора длабоко да навлезе во мрежата за да ги исече пипците на напаѓачот. На пример, само затоа што успешно сте блокирале и сте отстраниле малициозен софтвер од системот и повеќе не се појавуваат предупредувања, не значи дека напаѓачот е целосно елиминиран од средината. Професионалните ловци на закани кои гледаат илјадници напади знаат кога и каде да истражат подлабоко. Тие бараат што прават напаѓачите, што направиле или што планираат да направат во мрежата и тоа го неутрализираат.

Дополнителни информации

Sophos дизајнира и гради врвни производи за безбедност, кои може да ги менаџираат клиентите и нивните партнери, и решенија кои ја спојуваат технологијата со достава на услуги, кои може да се користат без интеракција, преку соработка или само со известувања. Организациите имаат различни нивоа на способности во справувањето со безбедноста и имаат потреба од производи и услуги кои се доволно флексибилни за да ги задоволат нивните моментални потеби и да растат заедно со нив.

Повеќе за решенијата на Sophos и како се овозможува TDR преку нашите Managed Threat Response производи посетете ја страница на Sophos, или контактирајте нè. Ако сакате сами да ловите закани, Sophos EDR ви ги дава потребните алатки за напредно ловење закани и одржување хигиена на операциите за обезбедување. Уште денес можете да почнете со 30-дневниот тест-период без никакви обврски.