Најдобри практики за управување со закани во центарите за безбедносни операции

Најдобра практика #1: Спроведете проценка за управување со закани

Операционализацијата на управувањето со заканите треба да започне со внимателна проценка. Покрај одбраната, организацијата треба да ги оценува процесите и политиките .

Поставувајте прашања како што се:

- Каде е силна организацијата?

- Кои се празнините?

- Кој е ризичен сегмент?

- Кои податоци се собираат и колку од тие податоци се користат?

Најдобра практика #2: Создадете план за одговор за управување со заканите

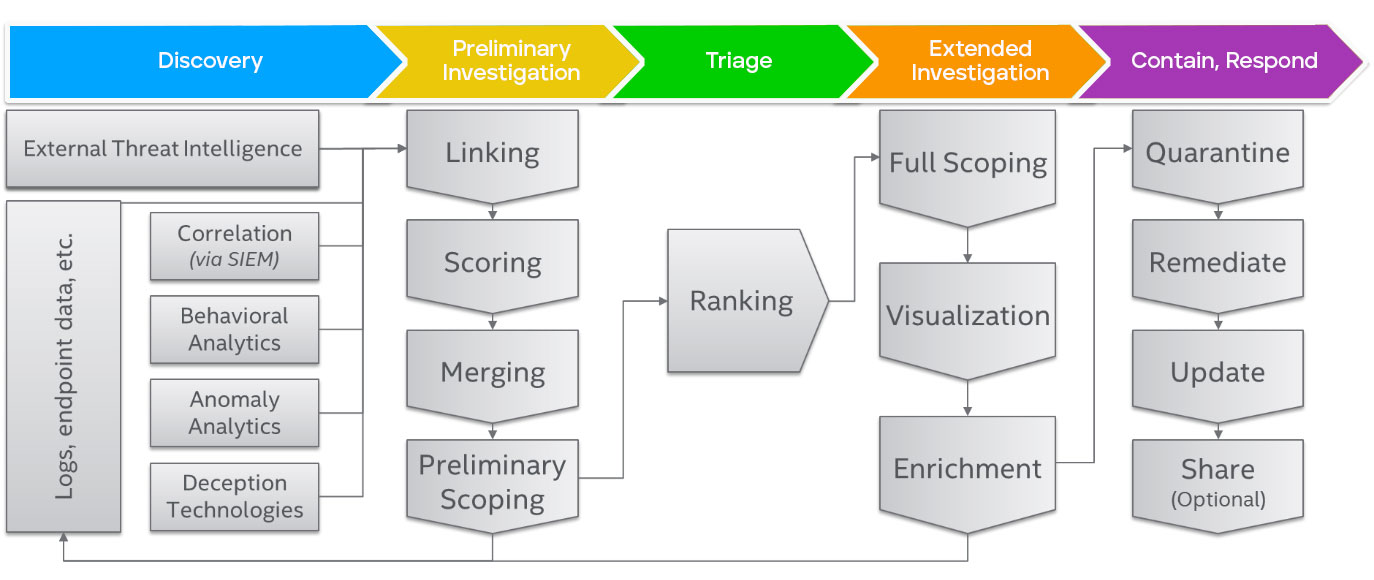

Иако секоја организација е различна, одредени основни способности и најдобри практики за безбедносни операции претставуваат должна грижа денес. Разумен процес за управување со закани се заснова на план, кој вклучува:

- Откривање, вклучувајќи пресметување на основната линија за промовирање на откривање аномалии, нормализација и корелација

- Тријажа, врз основа на ризикот и вредноста на средствата

- Анализа, вклучително и контекстуализација

- Опсег, вклучително и итеративно истражување

Процесите за управување со закани внесуваат приоритетни и карактеризирани случаи во програмите за одговор на инциденти. Добро дефинираниот план за одговор е апсолутно клучен за задржување на заканата или минимизирање на штетата од прекршување на податоците.

Слика 1. Плановите за управување со закани интегрираат и структурираат многу процеси низ безбедносните и ИТ операциите.

Најдобра практика #3: Одредете ги вистинските податоци за поддршка на управувањето со заканите

Ефективното управување со видливоста и заканите, се потпира на многу извори на податоци, но може да биде тешко да се средат што се корисни и навремени информации. Највредните податоци се покажаа следниве:

- Податоци за настани произведени од контрамерки и ИТ средства

- Индикатори за компромис (IoCs) произведени внатрешно преку анализа на малициозен софтвер

- IoC произведени надворешно преку доводи за разузнавање закани

- Системски податоци достапни од сензори како хост, мрежа, база на податоци итн.

Изворите на податоци како овие не се само влез во управувањето со заканите. Тие, исто така, додаваат контекст и ги прават информациите вредни и погодни за попрецизна, точна и брза проценка во текот на итеративните и интерактивни напори за управување со заканите.

Пристапот и ефективно користење на вистинските податоци за поддршка на плановите и процедурите е мерка за организациска зрелост. Едно „зрело“ сценарио би вклучувало работен тек кој ги отфрла вистинските информации или дозволува директна акција во оперативните конзоли и низ производите. Овој тек ги интегрира ИТ операциите и безбедносните тимови и алатки во одговорот на инцидентот кога има критичен настан.

Најдобра практика #4: Прегледајте ја ефективноста на управувањето со заканите

Овие проценки ќе помогнат да се даде приоритет каде е потребно зголемување на инвестициите или намалување на фрикциите за да се усогласат целите на спроведувањето на управувањето со заканите.

Консултантите и тестовите за пенетрација можат да помогнат да се одреди стратегијата и организациската зрелост. Тие, исто така, можат да ги проверат здравствените безбедносни одговори против напади за да добијат моментална мерка за способноста на организацијата да открие и содржи малициозни настани.

Со споредување со слични компании, овој проверен преглед може да помогне да се оправда и објасни потребата од пренасочување или инвестирање во ресурси за операции за кибербезбедност.