НОВИОТ актер за откупни софтвер користи архиви заштитени со лозинка за да ја заобиколи заштитата со шифрирање…

Нарекувајќи се себеси „Memento Team“, овие актери на закани користат ransomware базиран на Python што го реконфигурирале по неуспесите.

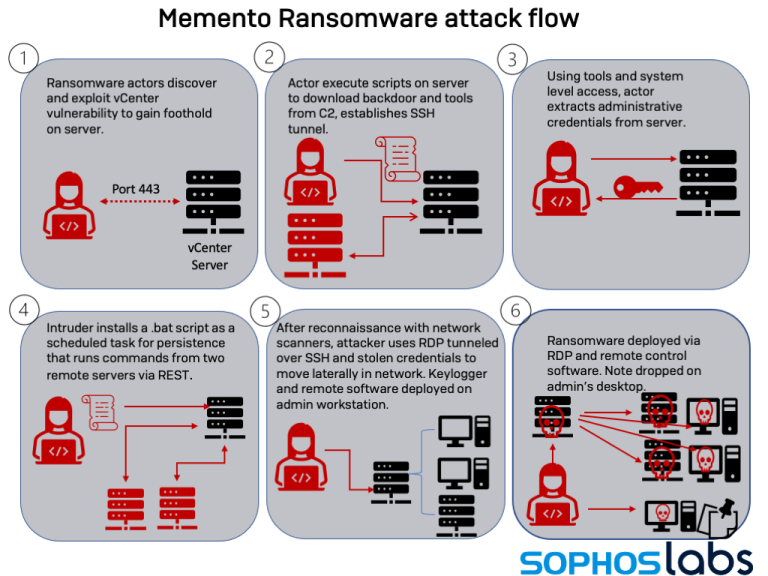

Кон крајот на октомври, тимот за брза реакција на Sophos MTR наиде на нова група за откуп со интересен пристап – ги држи датотеките на жртвите како заложници. Откупниот софтвер што го користи оваа група, која се идентификува како „Memento Team“, не ги шифрира датотеките. Наместо тоа, ги копира датотеките во архиви заштитени со лозинка, користејќи преименувана бесплатна верзија на легитимната алатка за датотеки WinRAR. Потоа ја шифрира лозинката и ги брише оригиналните датотеки.

Ова беше преуредување од страна на актерите за откуп, кои првично се обидоа директно да ги шифрираат датотеките – но беа запрени од заштитата на крајната точка. Откако не успеаја при првиот обид, тие ја сменија тактиката и повторно се распоредија, како што беше потврдено од повеќе верзии на товарот за откуп, компајлирани во различни времиња, пронајдени на мрежата на жртвата. Тие потоа побараа 1 милион долари за обновување на датотеките. Се заканија дека ќе бидат изложени податоците, доколку жртвата не се придржува.

Други пресврти во нападот „Memento“

Имаше и некои други пресврти во нападот „Memento“. Самиот откупен софтвер е Python 3.9 скрипта, компајлирана со PyInstaller. И во белешката за откуп што во голема мера е сличен на форматот што го користи REvil, вклучувајќи го и воведот („[-] Што се случува [-]), криминалците кои стоеја зад нападот им наложија на жртвите да контактираат со нив преку сметка на Telegram. Напаѓачите, исто така, распоредија keyloggers со отворен код базиран на Python на неколку машини, додека се движеле странично во мрежата, користејќи протокол за далечинска работна површина.

Актерите на Memento исто така чекаа долго време пред да го извршат својот напад (околу 6 месеци) – толку долго што барем два различни рудари на криптовалути беа спуштени на серверот што го користеа за првичен пристап во текот на времето на престој, од страна на различни натрапници кои користат слични експлоити.

Разврска

Благодарение на резервните копии, таргетираната организација успеа да ги врати повеќето од своите податоци. Кај системи со InterceptX, системот за откривање и одговор на крајната точка ги евидентирал командите користени од нападот и ги архивирал датотеките, заедно со нешифрираните лозинки за датотеките.

SophosLabs и Sophos Rapid Response успеаа да повратат одредени датотеки на жртвата. Обезбедија и метод за враќање на сите датотеки што беа бекапирани.

Списокот на ИОК за нападот Memento и нападите на рударите од овој инцидент е достапен на страницата GitHub на SophosLabs.

Прочитајте ја целата приказна од Шон Галагер и тимот тука.